Las herramientas que necesitamos: ¿cómo se aplica el derecho internacional a las ciberoperaciones?

Por Kubo Mačák, Tatiana Jančárková, Tomáš Minárik

La comunidad internacional está de acuerdo en que el derecho internacional se aplica en el ciberespacio. Pero ¿cómo? La interpretación de conceptos ya establecidos del derecho internacional, como los de soberanía, contramedidas, combate lícito o perfidia, puede resultar particularmente compleja.

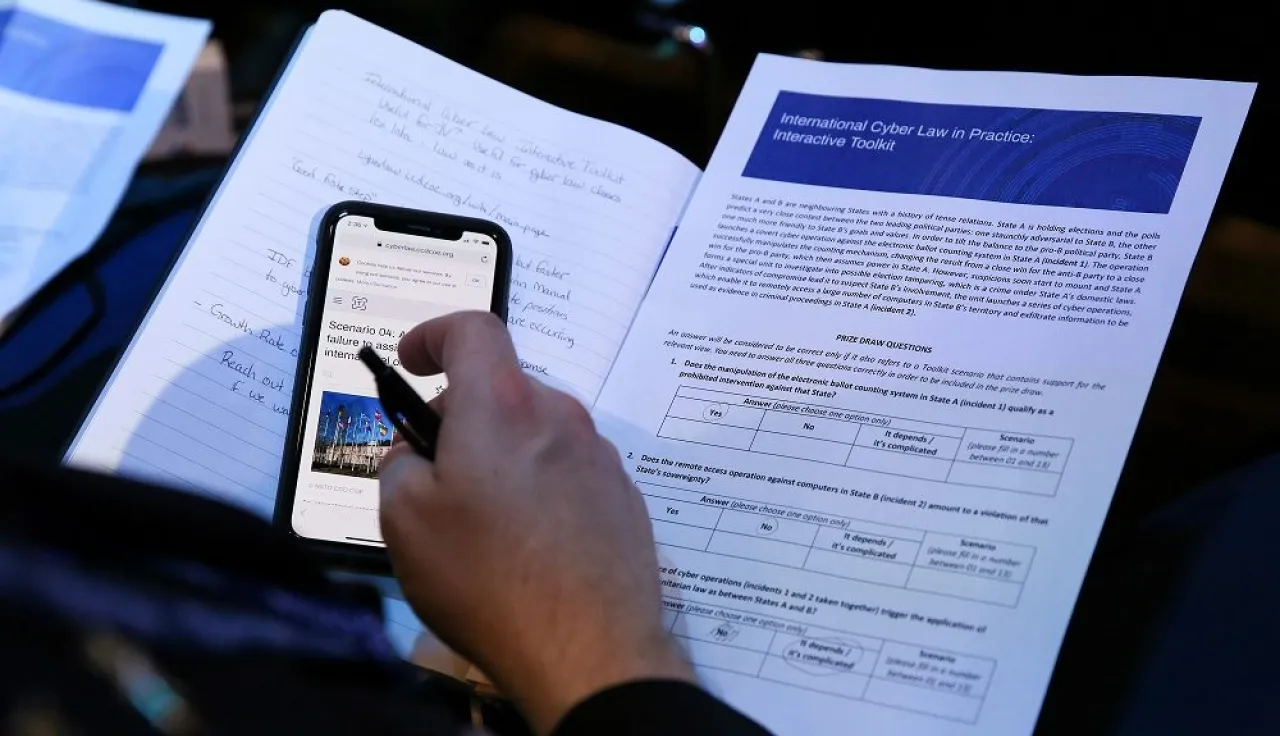

En este artículo, los editores del Cyber Law Toolkit (conjunto de herramientas sobre el derecho cibernético), un recurso interactivo en línea sobre derecho internacional y ciberoperaciones, plantean algunos de las cuestiones que se han vuelto apremiantes a partir del uso hostil de las tecnologías de la información y la comunicación (TIC). La actualización del conjunto de herramientas correspondiente a 2020 -publicada esta semana- ofrece algunas soluciones y destaca la necesidad de profundizar las investigaciones.

Cuando termine de leer este artículo ―dependiendo de la velocidad a la que lea y de la estadística en la que decida creer― , se habrán iniciado entre 10 y 360 nuevas ciberoperaciones hostiles en todo el mundo. De los miles de incidentes de este tipo que ocurren a diario, algunos de ellos inevitablemente causan daños económicos internacionales, suscitan tensiones políticas y repercuten en la seguridad nacional de los Estados. En definitiva, tienen el tipo de efectos sobre los cuales se espera que el derecho internacional tenga algo que decir.

Desde 2013, la comunidad internacional ha acordado que el derecho internacional se aplica al uso de las tecnologías de la información y la comunicación (TIC) por parte de los Estados. Sin embargo, este acuerdo ―considerado alguna vez como un "consenso fundacional"― abrió las puertas a otros tantos interrogantes. Se podría decir que, desde entonces, entramos en la fase del "cómo" del desarrollo del derecho internacional cibernético: deberíamos saber que el derecho internacional se aplica en el ciberespacio, pero aún estamos tratando de entender cómo.

Consideremos este ejemplo: está bien establecido que el derecho internacional humanitario (DIH) prohíbe el uso indebido de emblemas distintivos, tales como la cruz roja y la media luna roja. Si, durante un conflicto armado, un soldado dispara contra un enemigo desde un vehículo marcado con la cruz roja está violando ese cuerpo del derecho y, por ende, se lo puede considerar responsable de un crimen de guerra. Pero ¿cómo se aplica esta prohibición en el ciberespacio? ¿Qué sucede si, en un conflicto armado, una de las partes obtiene acceso no autorizado a una aplicación móvil del CICR y la utiliza para hacerse pasar por esta organización con el fin de obtener una ventaja militar? ¿Esto también estaría prohibido por el DIH?

En búsqueda de respuestas prácticas

En octubre de 2019, el CICR se unió al proyecto Cyber Law Toolkit, cuya finalidad es dar respuesta a los nuevos interrogantes que plantea el derecho cibernético internacional. Todos estos se encuentran en la categoría del "cómo": ¿cómo se aplica la protección de los bienes de carácter civil durante un conflicto armado a las ciberoperaciones que atacan los datos civiles? ¿Cómo protege el derecho internacional a las organizaciones internacionales frente a los ataques de secuestro de datos? ¿Cómo se aplica la obligación de revisar la legalidad de las armas, métodos y medios de guerra nuevos a los malware (programas informáticos maliciosos) diseñados para causar daño físico?

Para llevar estos problemas a términos menos abstractos, el Cyber Law Toolkit organiza su análisis a partir de diferentes casos hipotéticos. Estos fueron seleccionados a partir de consultas a especialistas en técnicas, políticas y derecho sobre incidentes reales ―algunos públicamente conocidos, otros no― que generaron incertidumbre frente a la aplicación del derecho internacional. Gracias a este enfoque, el Cyber Law Toolkit puede efectuar análisis específico sin complicarse con las particularidades de incidentes reales anteriores.

Esta semana se anunció la primera actualización anual del Cyber Law Toolkit: se añadieron 5 casos totalmente nuevos, así que ahora cuenta con un total de 19. Además, en su sitio web también se presentan tablas de contenido de 31 incidentes cibernéticos importantes y públicamente conocidos (ej.: WannaCry o NotPetya) que dieron lugar a algunos de los análisis. Por otro lado, esta herramienta fácil de usar está organizada en torno a varias palabras clave como atribución, objetivos militares o examen de armas. Todos los conceptos clave (ej.: diligencia debida o autodefensa) también están definidos en breves apartados que explican, en términos generales, su relevancia para el ciberespacio.

Las novedades de esta actualización

Las nuevas incorporaciones al Cyber Law Toolkit abarcan una amplia gama de áreas del derecho internacional, como la responsabilidad estatal, el derecho marítimo, el derecho penal internacional y el DIH. Todos los casos están redactados con un estilo comprensible, dirigido tanto a un público general (incluidos juristas encargados de asesorar sobre derecho internacional y ciberoperaciones en contextos militares y no militares), como a académicos y estudiantes de derecho internacional. Cuando existen varias soluciones jurídicas razonables, el Cyber Law Toolkit presenta un resumen de todas ellas, aunque al al final opte por alguna en particular.

En uno de los nuevos casos, se analizan las limitaciones del derecho internacional en las respuestas coordinadas frente a ciberoperaciones hostiles. En este caso, una campaña de secuestro de datos patrocinada por un Estado interfiere considerablemente en el funcionamiento de varias instituciones públicas de otro Estado. El análisis de este caso sugiere que los aliados del Estado víctima podrían mostrar su apoyo a través de declaraciones públicas de atribución o restricciones de circulación en contra de los individuos identificados como autores de los ataques. Sin embargo, tal como muestra el análisis del caso, las contramedidas colectivas ―entendidas como diferentes medidas ilícitas adoptadas por Estados no afectados para inducir al Estado responsable al cese de las conductas ilícitas― exceden lo que el derecho internacional permite.

En otro caso, se plantea la legitimidad de varias ciberoperaciones durante un conflicto armado. No es un secreto que varios Estados están desarrollando capacidades cibernéticas para usar en conflictos armados. Sin embargo, los tipos de agentes involucrados en estas operaciones varían ampliamente. En este caso, se presentan varios actores: un cibercomando militar, un equipo de respuesta ante emergencias informáticas patrocinado por el gobierno y un grupo de civiles patriotas que actúan como hackers (piratas informáticos). Todos ellos contribuyen, en conjunto, al esfuerzo militar de un Estado que participa en un conflicto armado. El análisis muestra que la mayoría de estas personas serían calificadas como civiles según el DIH, pero que su conducta en el ámbito cibernético podría implicar una pérdida de protección frente a un ataque.

También se presenta un caso sobre ciberengaño en conflictos armados. Se analiza cómo las normas del DIH, incluida la prohibición de la perfidia y la prohibición del uso indebido de símbolos establecidos, se aplican a varias operaciones militares de engaño en el ciberespacio. Estas incluyen el pirateo de una aplicación móvil de la "e-Cruz Roja", tal como mencionamos anteriormente. En este caso, se sostiene que la difusión de información falsa en nombre del CICR sería contraria al objeto y fin de las normas de protección de los emblemas distintivos y, por lo tanto, representaría una violación del DIH.

El ciber camino por delante

Si bien esta actualización aspira a aportar más claridad sobre la aplicación del derecho internacional en el ciberespacio, muchas más preguntas sobre el "cómo" quedan por responder. Por ejemplo, en una declaración ante el Consejo de Seguridad de la ONU pronunciada en agosto de 2020, el presidente del CICR, Peter Maurer, llamó a esclarecer las formas de aplicación del derecho internacional a las ciberoperaciones contra infraestructura civil esencial (para un análisis reciente, véase este artículo redactado por tres juristas del CICR para la International Review of the Red Cross). También continúan las conversaciones multilaterales sobre cómo se aplica el derecho internacional al uso de las TIC en dos procesos encomendados por la ONU, lo que ayuda a identificar puntos de convergencia y divergencia entre los Estados.

Mientras tanto, el Cyber Law Toolkit realizó recientemente una convocatoria a nuevas contribuciones para la próxima actualización general prevista para septiembre de 2021. Los editores reciben sugerencias sobre nuevos casos por parte de expertos en la materia, así como comentarios sobre los casos existentes por parte de usuarios actuales y futuros del Cyber Law Toolkit. Esperamos que además de ofrecer ―tal como el nombre lo indica― herramientas prácticas para los asesores jurídicos, el proyecto siga contribuyendo al establecimiento de interpretaciones comunes sobre el derecho internacional cibernético y, de esa forma, también contribuya a que el ciberespacio sea un ámbito más estable y seguro.

El Cyber Law Toolkites un recurso de internet dinámico e interactivo dirigido a profesionales del derecho que trabajen en torno a un amplio abanico de temas relacionados con el derecho internacional y las ciberoperaciones. Las siguientes instituciones asociadas patrocinan este proyecto: Agencia Nacional de Ciberseguridad y Seguridad de la Información (NUKIB, por sus siglas en checo), Comité Internacional de la Cruz Roja (CICR), Centro de Excelencia de Ciberdefensa Cooperativa de la OTAN (CCDCoE, por sus siglas en inglés), Universidad de Exeter y Universidad de Wuhan. Este Cyber Law Toolkit está compuesto por 19 casos hipotéticos, cada uno de los cuales contiene una descripción de incidentes cibernéticos inspirados en ejemplos reales y un análisis jurídico detallado. El contenido del Cyber Law Toolkit solo refleja los puntos de vista de sus autores y no representa la opinión de ninguna de las instituciones asociadas ni de ninguna otra organización a la que los autores estén o hayan estado asociados.

Este artículo fue publicado originalmente en el Humanitarian Law & Policy Blog.